ゼロトラスト・セキュリティモデルとは?従来のセキュリティモデルとの違いやメリット、導入のポイントまでわかりやすく解説

新型コロナウイルス感染症(COVID-19)の影響により、オフィスへ出社する働き方だけでなく、在宅勤務(リモートワーク、テレワーク)の働き方が普及しました。しかし、働き方の変化に合わせて、業務時に社外から社内に接続する機会も急速に増加。セキュリティリスクも高くなっています。

そこで注目されているのが「ゼロトラスト」です。本記事では「ゼロトラスト」が初めてという方へ、従来型のセキュリティモデルとの違いや導入によるメリット・デメリット、実際の導入事例などをご紹介します。

ゼロトラスト(ゼロトラスト・セキュリティモデル)とは

「ゼロトラスト」とは、言葉のとおり「何も信じない」というコンセプトで考えられたセキュリティモデルのことです。2010年にジョン・キンダーバーグ氏(当時Forrester Research社)が提唱した概念で、2020年にNIST(米国国立標準技術研究所)が発行したセキュリティ文書(NIST SP800-207)に記載されて注目を集めました。

ゼロトラストの基本的な考え方は「すべての通信を確認し、認証・認可する」というものです。認証対象には「ユーザー」「デバイス」「アプリ」すべてが「リソース」として同列に扱われ、企業が所有する情報資産すべてが保護対象となります。

近年、サイバー犯罪は巧妙化・複雑化しており、従来のセキュリティモデルでは守り切れないケースが増えてきています。そのため、外部からの防御に主眼をおいた従来のセキュリティモデルの弱点をカバー可能な、外部・内部も関係なくすべて防御するというゼロトラストが生まれたのです。

ゼロトラストが注目される背景

ゼロトラストが注目されるようになった背景としてはいくつかの理由があります。

まず、従来のセキュリティモデルではサイバー犯罪への対応が難しくなってきたということです。従来のセキュリティモデルは「社内ネットワークへの侵入を防ぐ」ことを第一に考えられていました。しかし、働き方の多様化に伴い、従業員はかならずしも社内(オフィス)にいないのが当たり前になってきました。

すると、従業員はモバイルデバイスやノートPCで社内ネットワークに繋ぐことが当たり前になります。外部からのアクセスが常態化すれば、悪意のあるアクセスであるかを見分けるのは非常に困難です。

次に、クラウドサービスの普及があげられます。今日、クラウドサービスを業務アプリケーションとして採用している企業は少なくありません。クラウドサービスが広まった結果、企業はリモートワークやフレキシブルな働き方が導入しやすくなった反面、セキュリティ面では脆弱になったのです。

こういった背景から、社内と社外を隔てず、自社の情報資産をすべての脅威から守れるゼロトラストが注目されるようになりました。

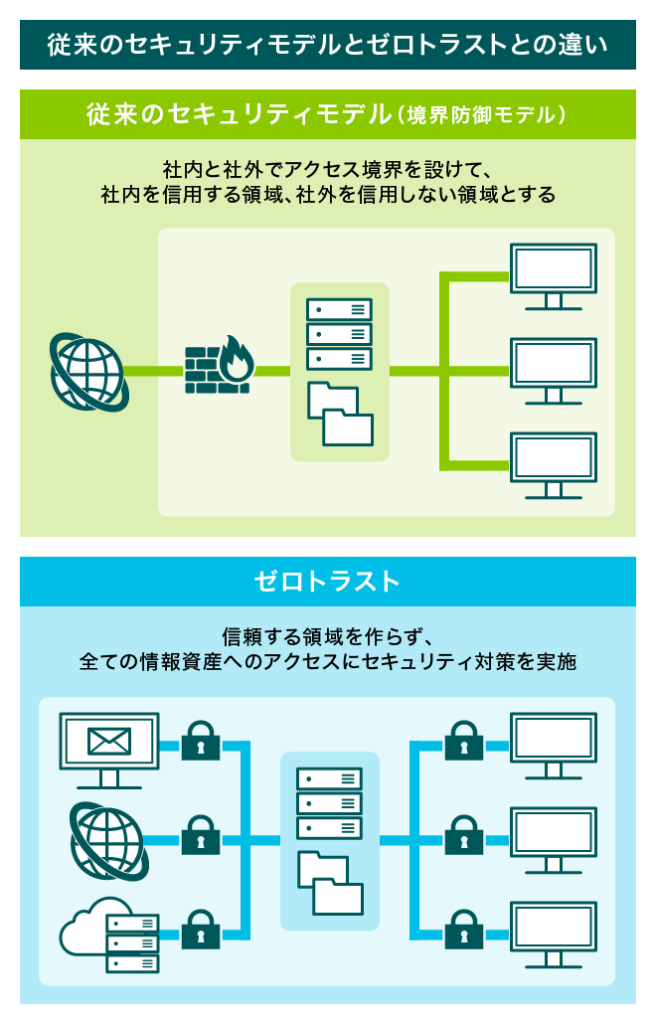

従来のセキュリティモデルとゼロトラストの違い

従来型セキュリティモデルとゼロトラストとの違いは、「信用する領域があるかどうか」です。従来型セキュリティモデルとゼロトラストの特徴を見ながら解説していきます。

従来のセキュリティモデルの場合(境界防御モデル)

従来のセキュリティモデルは「境界防御モデル」と呼ばれ、企業ネットワークの内と外を明確に線引きし、外部から内部ネットワークへの不正アクセスを防御することに主眼をおいていました。

「社内」を信用する領域、「社外」を信用しない領域とすることで、両者の境界を防御するという考え方です。外部からの通信を監視・遮断するファイアウォールはまさに境界防御モデルの代表的な機能といえるでしょう。

境界防御モデルは、外部からの通信を危険と見なし監視する一方で、内部ネットワークは信用します。そのため一度内部への侵入に成功さえしてしまえば、悪意のある人間は自由に情報を盗めてしまいます。

たとえば、会社に恨みを持っていたり、金銭に目がくらんだりした従業員が、会社の情報資産を不正に持ち出す事件があります。このような事件がたびたび起こるのは、境界防御モデルの限界を示しています。

ゼロトラストの場合

一方、ゼロトラストは境界という概念がありません。ゼロトラストではあらゆる情報資産が監視・保護対象になります。そのため、社内・社外を問わず企業のリソースにアクセスする通信は監視され、必要に応じて制限されます。

たとえば、ゼロトラストでは各ユーザーとデバイスが安全であることを確認するために認証が必要です。従業員がデータを閲覧する場合にも、その人物が適切な資格を持っているかを証明しなくてはいけません。

さらに、あらゆる通信はログとして可視化されます。こうすることで、社内の情報資産が悪意のある第三者から狙われているかを事前に検知できるのです。このようにゼロトラストを導入すれば、多様な働き方をする企業においても情報資産を適切に保護できます。

ゼロトラストの7つの基本原則

ゼロトラストを実現するうえでは、NIST(米国国立標準技術研究所)が発表した「NIST SP800-207」で示された「ゼロトラストの7つの基本原則」が参考になります。

| 原則 | 内容 |

|---|---|

| 1 | データソースとコンピュータサービスは、すべて「リソース」と見なす |

| 2 | ネットワークの場所に関係なく、通信はすべて保護される |

| 3 | 企業リソースへのアクセスをセッション単位で付与する |

| 4 | リソースへのアクセスは利用する人、利用するサービス、利用されるデータによって決定される |

| 5 | すべての資産の整合性とセキュリティ動作を監視し測定する |

| 6 | リソースの認証と認可は、すべてアクセスが許可される前に動的かつ厳密に実施される |

| 7 | 資産、ネットワークのインフラストラクチャ 通信内容について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する |

原則1:データソースとコンピュータサービスは、すべて「リソース」と見なす

ネットワークに接続されているすべてのデバイス(データを提供するサービスやコンピュータなど)は、そのデバイスがどんな役割であれリソースとして認識されます。「役割」というのはデバイスがデータソースにアクセスする側、アクセスされる側のどちらであっても、という意味です。性能や規模の違いも問いません。

原則2:ネットワークの場所に関係なく、通信はすべて保護される

「ネットワークの場所に関係なく」とは、たとえば、社外(出先や外部オフィス)からアクセスするのも、社内からアクセスするのも同じように扱うという意味です。従来のセキュリティモデルでは、境界線の外側からのアクセスにはそれほど重点をおいておらず、主に内部の安全性に焦点を当てていました。

しかし、ゼロトラストでは、ネットワークの境界に関係なく、すべての通信は保護されるべきだと考えます。つまり、内部のネットワークであろうと外部であろうと、すべての通信は同じレベルのセキュリティ対策を施す必要があるという考え方です。

原則3:企業リソースへのアクセスをセッション単位で付与する

従来のネットワークセキュリティのアプローチでは、認証や認可を行った場合、アクセス権を一定期間保持します。これによってユーザーはその期間内に何度も同じ認証プロセスを行う必要がなくなりますが、セキュリティリスクは上がります。

対照的に、ゼロトラストでは各セッションやリクエストの都度、認証と認可を行うのが基本です。ゼロトラストではセキュリティを最優先に考えており、アクセスするたびにユーザーの身元を再確認し、必要な権限のみを付与することで、セキュリティリスクを最小限に抑えます。

原則4:リソースへのアクセスは利用する人、利用するサービス、利用されるデータによって決定される

従来のネットワークアクセスでは、アクセス許可は事前に定められたポリシーに基づいて決められていました。よく使われるのは、ユーザーIDとパスワードの組み合わせです。

しかしゼロトラストでは、アクセス許可はさまざまな属性(ユーザーの位置情報、デバイスの種類、アクセスしようとしているデータの種類など)をパラメータとして使用します。そして、各パラメータに基づいて、都度、ポリシーに従いアクセス許可を決定します。

代表的なのは、データのリスクレベルに応じてアクセスできる従業員を制限する方法です。たとえば、機密性の高い情報には部長以上の役職でないとアクセスできなくするといった方法があります。

原則5:すべての資産の整合性とセキュリティ動作を監視し測定する

ゼロトラストでは、どのようなデバイスも基本的には信用しないという考え方が基本です。ネットワーク内外を問わず、すべてのデバイスが潜在的なセキュリティリスクを持っているという前提に基づいています。

セキュリティ状態を常に監視し、問題のあるデバイスが検出された場合に迅速に対処することが重要です。具体的には、セキュリティ上の問題が発見された場合、該当デバイスに対するセキュリティレベルを迅速に引き上げる(多要素認証の導入など)必要があります。

原則6:リソースの認証と認可は、すべてアクセスが許可される前に動的かつ厳密に実施される

先にも述べたとおり、従来のセキュリティモデルでは「一度認証されたらその結果を使い回す」というアプローチが一般的でした。ユーザーにとって再認証のプロセスが負担となることを避けるためです。

しかしゼロトラストの基本原則では、たとえ現在確立している通信であっても、継続的にその信頼性を再評価する必要があります。

原則7:資産、ネットワークのインフラストラクチャ 通信内容について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

ゼロトラストでは、以下の情報の継続的な監視が必要とされています。

- 資産のセキュリティ状況

- トラフィックの状態

- アクセス要求のログ

また、上記情報の監視だけでなく、監視結果から得られるデータを分析・活用することも重要です。分析結果は、セキュリティポリシーの作成や既存のセキュリティ対策の改善に利用されます。

▼参考:米国国立標準技術研究所(NIST)「Zero Trust Architecture」https://csrc.nist.gov/pubs/sp/800/207/final

ゼロトラストの構成要素

ゼロトラストの構成要素として以下の5つがあげられます。

- ID統制

- デバイス統制・保護

- ネットワークセキュリティ

- データ漏洩防止

- ログの収集・分析

要素1:ID統制

ゼロトラストでは、「信頼できるネットワークは存在しない」という概念が中心となっています。そのため、ユーザーのID管理が非常に重要です。ID管理では、ユーザーの名前、メールアドレス、所属組織、職種などの属性情報が適切に扱われる必要があり、ユーザーがアクセスを試みた際の認証と認可に利用されます。

要素2:デバイス統制・保護

従来のデバイスのセキュリティ対策では、境界防御のためのウイルス対策ソフトの導入が中心となっていました。ゼロトラストでは、ネットワーク内外の区別なく、あらゆるアクセスポイントが潜在的なリスクと見なされます。そのため、各デバイスは独立してセキュリティ対策を施す必要があります。

要素3:ネットワークセキュリティ

ゼロトラストでは、社内ネットワークであっても社外ネットワークと同レベルで監視し、保護する必要があります。理想としては、包括的なネットワークへのアクセスを認証するのではなく、より小さなアプリケーション単位での認証が望ましいでしょう。つまり、個々のアプリケーションやサービスにアクセスする際に、それぞれの認証プロセスを経ることが求められます。

要素4:データ漏洩防止

ゼロトラストでは、すべてのデータを保護対象と見なします。目的は、攻撃者や内部犯行者による重要情報やデータの持ち出しを防ぐこと、または持ち出された場合でもそのデータを無効化することです。

要素5:ログの収集・分析

すべての資産の整合性とセキュリティ動作の監視と測定も重要です。具体的には資産やネットワークインフラストラクチャ、通信状況についてログを収集・分析します。分析データは社内セキュリティの向上に利用され、サイバー攻撃の前兆を検知して対策を打つことにも効果を発揮します。

ゼロトラストのメリット・デメリット

セキュリティに「完璧」はありません。当然、ゼロトラストにもメリットとデメリットが存在します。それぞれ見ていきましょう。

ゼロトラストのメリット

・データ漏洩や情報流出のリスクを軽減できる

ゼロトラストモデルでは、ネットワーク内外を問わず、すべてのアクセスと通信を疑い、それぞれを厳密に監視し、認証します。そのため、内部にすでに侵入している脅威にも気づきやすくなり、データ漏洩や情報流出のリスクが大幅に減少します。

・クラウド環境を保護するセキュリティを構築できる

ゼロトラストモデルの特徴は、社内外の概念を超えて関連するすべてのリソースに一貫した監視と管理を行うことにあります。たとえば、クラウドサービスやアプリケーション、データストレージなど、すべてのリソースに対して一貫したセキュリティポリシーを適用することがあげられます。ほかにも、クラウドへのアクセスには、厳格な認証と認可プロセスを適用することで、不正アクセスを防げます。

・どのアクセスポイントからでもセキュリティが機能する

すべての通信について監視し、認証し、許可するプロセスを行うゼロトラストでは、アクセスポイントに関わらずセキュリティが機能します。従来型セキュリティモデルでは、従業員が外部から業務システムにアクセスするのは非常にリスクがありました。ゼロトラストなら、従業員がオフィス、自宅、移動中、または任意のリモートロケーションからアクセスしても、同じレベルのセキュリティが提供されます。

ゼロトラストのデメリット

・専用のセキュリティ環境をイチから構築する必要がある

ゼロトラストは、従来のセキュリティ体制とは根本的に異なります。つまり、専用のセキュリティ環境をイチから構築する必要があり、相応のコストがかかる可能性があるということです。たとえば、認証システムやセキュリティツール、セキュリティ監視体制の構築などがあげられます。

・アクセス端末を常に監視するためコストがかかる

すべての通信を監視し、認証することが求められるゼロトラストでは、通信を監視するためのソフトウェアやハードウェアの導入が必要不可欠です。ほかにも、専門的な知識を持つITスタッフ、専門チームの設置が求められます。

・セキュリティ認証の回数が増えて利便性が悪くなる

ゼロトラストを導入すると、従業員は頻繁な認証を強いられることとなり、利便性を損なう恐れがあります。ゼロトラストでは、すべてのアクセス試行に対して信用を前提とせず、定期的な認証と認可プロセスを要求するため、従来のモデルに比べて認証回数が増えることになります。

ゼロトラストを導入・運用する時のポイント

- ゼロトラストを導入する際のポイントとして、独立行政法人情報処理推進機構(IPA) では以下のポイントをあげています。どのような計画でゼロトラストを進めていくのかを策定し、定期的に見直す

- 導入初期は機能が正しく動いているのかを監視し、異常だけでなく正常な状態も確認する

- 導入時には、かならず運用から問い合わせがくるため、その対応の要員を配置する

- 運用部門に受け入れてもらえるよう、運用部門へのメリットも含めて調整する(リスクコミュニケーション)

- 範囲を拡大する際は、事前に運用部門と調整し、業務に支障がでないようにする

- 範囲を拡大するときには、業務の重要度に合わせてポリシーの見直しも行う(一度策定したポリシーで永久的に良いとは限らない)

- 運用部署の業務ルールが変わった際にも、必要に応じてポリシーの見直しを行う(システム側だけでなく、運用側の情報をキャッチし見直す)

ゼロトラストの導入事例

TIS株式会社は、豊洲オフィス新設を契機に、社内のゼロトラスト環境構築に踏み切りました。同社の目的は、クラウド利活用とリモートワークが進展していく中で、「働く場所を選ばず、いつでも自由にデータを活用しながら事業創出に繋げていく」ことです。

コロナ禍でリモートワークを進めていた同社は、STEP1として、「ビジネスの維持」を主眼においてコスト・スピード重視で業務のリモート化を進めました。結果として、最低限のコストである程度の体制を構築することに成功。しかし、システムリソースのひっ迫やルール未整備によるセキュリティリスクなどの課題が浮き彫りになりました。

そこでSTEP2として、ゼロトラストに基づいたセキュリティ体制を構築、どこからでも安全にリソースへアクセスできるようにしたのです。結果として、利便性の向上、セキュリティレベルの向上、コミュニケーションレベルの向上などが実現されました。

▼参考:TIS株式会社

https://www.tis.jp/special/platform_knowledge/security07/

ゼロトラスト実現に役立つおすすめのソリューション紹介

最後に、ゼロトラスト実現に役立つおすすめのソリューションを紹介します。TD SYNNEXでは、ゼロトラストを実現するためのエンドポイントセキュリティ製品を多数取り扱っています。

たとえば、EPPとEDRの両方を兼ね備えた『Checkpoint Harmony』や『Panda Adaptive Defense 360』、データバックアップ機能と資産管理機能を持つ『Acronis Cyber Protect Cloud』、セキュリティ対策と資産管理に対応した『LANSCOPE Cloud』などです。

ほかにも、企業のニーズに合わせたソリューションをご提案可能ですので、ぜひご相談ください。

▼TD SYNNEXおすすめソリューション

https://www.synnex.co.jp/solution/security/endpoint-security/#endpoint-product

まとめ

ゼロトラストは、企業の内と外を隔てずに包括的に社内資産を保護します。一方で、導入には入念な計画と従業員への周知が必要不可欠です。人的なリソースに余裕がない場合は、すべてを自社でまかなうことはせず、外部へ委託することも含めて検討してみてください。

ゼロトラストを導入できれば、多様な働き方を実現できるでしょう。

■TD SYNNEXのセキュリティソリューション

https://www.synnex.co.jp/solution/security/

■無料ウェビナー動画配信中

「今さら聞けない「ゼロトラストの基本」についてあらためて学ぶ」

[筆者プロフィール]

Y.Kuroda

MLエンジニア&Web開発者&ITライター。MLエンジニアとして働きながらとSEOの知見を活かした記事を執筆しています。ライター業務を効率化するWebサービス『MOJI-KA』を開発・運用中。