ランサムウェアのセキュリティ対策におけるバックアップの重要性

ランサムウェアによる被害が後を立たない昨今、日々のセキュリティ運用を漏れなく行い、しっかりとしたセキュリティ対策を施していても、一定数のランサムウェア被害が発生しているのが現状です。

本稿ではランサムウェア被害発生時の対策として有効な手法の一つである「バックアップ」に焦点を当てて解説をします。

ランサムウェアとは?

ランサムウェアは「身代金(Ransom)」と「ソフトウェア」を組み合わせた造語で、直訳すると「身代金不正プログラム」となります。

ランサムウェアの特徴として、端末等に保存されているデータを暗号化して使用できない状態にした上で、暗号化解除のキー提供の対価として金銭を要求することが挙げられます。要求された金銭を支払っても解決できないケースも存在し、暗号化の解除キーを入手できず、身代金をとられたままになってしまうケースもあります。

データが暗号化されると、PC自体が使えなくなったり、業務に必要なファイルにアクセスができなくなったり、また顧客データや患者データ等の個人情報が流出する危険性があります。

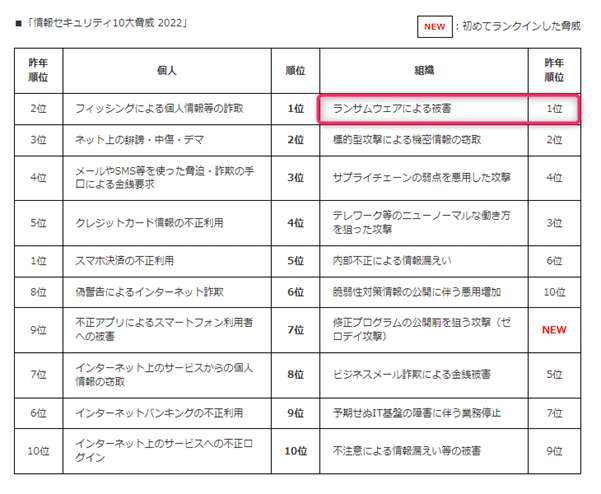

日本国内でもランサムウェアの被害は大きく、情報セキュリティ推進機構(IPA)が毎年発表している「情報セキュリティ 10大脅威」にも、2022年における1位の脅威としてランキングされています。

<2021年に発生したセキュリティ上の脅威ランキング>

ランサムウェアの感染経路

ランサムウェアの感染経路として、以下のものが報告されています。

VPN

ランサムウェアの感染経路として、近年最も多く報告されているのがVPNからの侵入です。VPNとは仮想プライベートネットワークの略称で、インターネット上に仮想ネットワークを作り、暗号化技術を使って社内ネットワークを再現する仕組みのことです。一般的なインターネットよりもセキュリティが高い運用が可能ですが、2019年ごろからVPN機器の脆弱性が多数報告されています。

リモートデスクトップ

VPNと並んで多く報告が上がっている経路が、リモートデスクトップからの侵入です。リモートデスクトップとは、特定のPCを別のPCから遠隔操作できる仕組みのことを指します。

例えば、本社のIT担当者が、地方の事務所の担当者のPCを遠隔操作してサポートするといったような場合に用いられますが、このケースのランサムウェアの侵入は以下の順序で進行します。

①リモートのシステム管理者のパスワードが不正に第三者に流出する

②そこからリモートデスクトップを使って、ランサムウェアが多くの端末に対してダウンロードさせられる

③各端末からさらに感染が拡大する

パスワードを入手する方法としては、不正なツールを使ってパスワードを解析する方法を仕掛けてパスワードを盗み出すものが一般的です。

リモートデスクトップが侵入経路となっているケースで頻繁にみられるのは、セキュリティ対策が施されていない子会社や関連会社から、ターゲットとしている会社のネットワークへ侵入する方法です。他にも、セキュリティ対策が十分でない業務委託メンバーのPCから、ターゲットとしている会社のネットワークへ侵入する手法も見られます。

メール攻撃

従来より報告されているのが、メールに添付したファイルをユーザーに実行させ、ランサムウェアに感染させる手法です。ランサムウェアを仕込んだフィッシングメールやランサムウェアの含まれたファイルに通じるリンクをクリックすると、ランサムウェアを自動でダウンロードさせられるパターン、Webサイトを経由して侵入するパターンがあります。これは主に不特定多数に攻撃する「ばらまき型」と、特定の会社や個人に対して送付する「標的型」の2つがあります。

近年はメール攻撃に対して多くの対策が施されるようになり、相対的にメールからの感染というのは減少傾向にあります。

ランサムウェアのセキュリティ対策の方法

基本的なセキュリティ対策

ランサムウェアのセキュリティ対策には複数の方法がありますが、まずは基本的なセキュリティ対策をすることが重要です。基本的な対策方法としては以下のものが挙げられます。

- OSやアプリケーション・ソフトウェアを最新の状態にアップデートする

- セキュリティソフトを導入し常に最新の定義ファイルに保つ

- UTMやファイアウォールを導入し、外部との不審な通信を制限する

- スパムメールの判定やメール送信ドメインの検証を行うソフトウェアを導入する

セキュリティソフトに関しては、導入してそのままにするのではなく、日々の運用を確実に行うことが基本となります。最新の定義ファイルに保つといった情報システム部門が行う対策だけではなく、エンドユーザーに向けた啓発活動、具体的には各サービスのログインに必要なパスワードを適切に設定する、不審なメールやリンクは開かないといったことを繰り返し啓発することが基本になります。

※参考:一般社団法人JPCERTコーディネーションセンター ランサムウェア対策特設サイト

セキュリティ対策をしていてもランサムウェアに感染する理由

前述のセキュリティ対策を実施していても、いまだに感染の被害報告が絶えないのはなぜでしょうか?

ほとんどの企業でセキュリティ対策に着手している現状において、感染事例が発生してしまうのには複数の理由が存在します。

理由①:定義ファイルの更新漏れ(運用不備)

セキュリティ対策を実施していてもランサムウェアに感染するケースとして最も多いのがこのケースです。

具体的には、セキュリティ製品を導入してセットアップし、初年度から更新を行ったものの、担当者の交代や急な退職等により、定義ファイル更新や保守契約の更新が引き継がれずそのままになっているケースなどがこれにあたります。

保守契約やサブスプリクション契約が継続されないと定義ファイルそのものが提供されないため、定義ファイルを更新したくても更新されない、自動更新を設定していても元のファイルが提供されないため、ランサムウェア感染の原因となります。

特に、ここ2年ほどで発生した被害事例を見ると、定義ファイルが更新されていないVPN装置やUTM装置から侵入されて感染したケースが多く、最も注意すべきケースであると言えます。

近年の国内のランサムウェア被害事例については、こちらの記事をご覧ください。

理由②:ツールを使いこなせていない・うまく運用できていないケース

セキュリティ対策を実施していてもランサムウェアに感染するもう一つのケースは、運用面に問題があるケースです。多くのセキュリティベンダーでは製品を運用するためのトレーニングや保守サービス、代理店においても同様の保守サポートサービスを提供していますが、メーカーの指示通り正しく運用されていないケースが散見されます。

また、セキュリティ対策に限った問題ではありませんが、そもそも運用に従事するメンバーの人数や、運用メンバーの保持している能力に不足が見られるケースも存在します。

セキュリティ製品は「買って終わり」ではなく、使いこなして初めて価値を発揮するものになります。

そのため、自社の運用体制が十分に確保されているのかを確認し、運用体制が確保できない時は、運用をアウトソースすることや、インフラ運用の負荷が減るクラウドの積極的な採用を検討し、体制面の不足をカバーすることが重要となります。

想定外の事態に備えるためにバックアップ取得が必要

セキュリティ対策を実施していても、前述のような想定外の事態はどうしても発生することがあります。

自社の業務存続の観点において、想定外の事態へ備えるために考慮すべき点は複数ありますが、最も重要なことは「データをどのように保全するか」です。

現場からシステムに再度情報を反映できる場合であれば良いですが、ほとんどの会社は一定のデータを保持して業務を遂行しているため、それらのデータは確実に保全し、守らなければなりません。

その手段として最もシンプルな方法は、同じものを複製すること、すなわちバックアップの取得です。

バックアップを取得しておけば、ランサムウェア感染によって重要なデータが暗号化されてしまっても、バックアップからデータをリストアすることで復旧することができます。

バックアップの種類と選び方

システムの世界でのバックアップは、機器の故障やデータの破損・消失などが発生した際に復旧できるよう、複製(コピー)を取得して別に保管しておくことを指します。

バックアップの取得方法や取得先には、複数のパターンがあります。

ここでは、想定外の事態に備えたバックアップの位置づけと種類、その取得方法を種類について解説します。

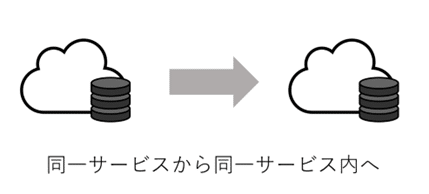

同一サービス内

1つ目は、同一サービス内でのバックアップの取得です。例えばクラウドサービスであれば、同一のクラウドサービスにおける別の領域にデータのコピーを確保する、もしくは別のリージョンへスナップショットを取得し遠隔地へバックアップを取得します。

同一サービス内でのバックアップの取得は、バックアップの考え方として最も基本的な考え方になり、設定そのものには大きな手間はかからないやり方であるため、バックアップを検討する際には第一優先となります。同一サービス内でのバックアップの取得は、主に同一サービスの内容の異なる領域、異なるリージョン、異なるサービスへのコピーが検討されます。

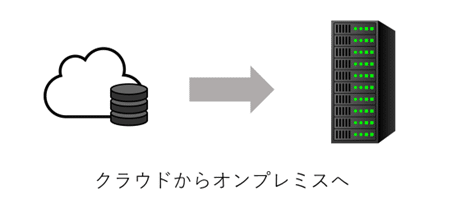

ローカルへ取得

2つ目は、ローカル(=普段利用している環境)へのバックアップ取得です。こちらは、万が一クラウドサービスと事務所との間の接続回線が長期間使えなくなったということを想定し、データ保全として自社の事務所もしくは別のデータセンター側にデータを保管しておくことを指します。

この手法を採用する場合、ローカルに保存したデータを十分に安全かつセキュリティの高い環境に保管しておくことが前提となります。

サードパーティーツール利用

3つ目は、サードパーティツールの活用です。これは想定しうるケースとして、例えばクラウドサービス全体にわたって長期間の障害が発生するといったケース、もしくはユーザーが誤って本来すべきでない操作を行い、保持すべきデータを消してしまったケースを想定します。そのため、設定ミスによる全データ喪失に備えて、メインで使っているサービスから異なるクラウドサービスへのバックアップを検討します。

ほとんどのクラウドサービスは障害に対して多重対策を取っているため、サービスそのものが長期間使えなくなる、もしくはデータがなくなってしまうという可能性は低いものであり、現実的に発生しているケースは、ユーザー側での運用ミスや誤操作が中心です。

従って、ユーザー側での運用ミスや誤操作に備え、異なるサービス、異なるハイパースケーラーへデータ取得を検討します。これはいわゆる違う世界へデータをコピーすることになるため、クラウド純正のサービスではなく、サードパーティ製のバックアップツールなどを活用してデータをコピーします。

サードパーティーツールを利用する最大のメリットとしては、「安価」で「容易に」バックアップを取得できる点です。

以上、3つのバックアップ手法について解説しました。

バックアップ手法をどう選ぶかについては、「どこまでデータを保存しておかなければ自社の事業の継続やサービスの継続に影響が出るのか」という観点で検討することが必要になります。

バックアップを取得する際の注意点

バックアップを取得する際の注意点としては、単純にバックアップを毎日差分で取得するだけではなく、必要なデータを必要な期間・必要な方法で確保しておくことです。

重要なデータの場合には、もしバックアップ先がダウンして使えなくなってしまった場合に備え、バックアップ先から更にまた別のサービスでバックアップを取得する、すなわちバックアップの多重化といったような観点も必要になってきます。

AvePointのバックアップでランサムウェア対策

バックアップの取得にサードパーティツールを活用する際、主にクラウドでメールを運用している場合や Microsoft 製品を中心に運用している場合は、AvePointのバックアップソリューション、AvePoint Cloud Backup がおすすめです。

簡単なリストアが可能

ランサムウェア対策にAvePoint Cloud Backupを利用するメリットは、リストアが簡単に取得できるという点です。AvePoint Cloud Backup は対象サービスから簡単にバックアップを取ることができ、バックアップデータのリストアに関しても簡単な操作で戻すことが可能です。

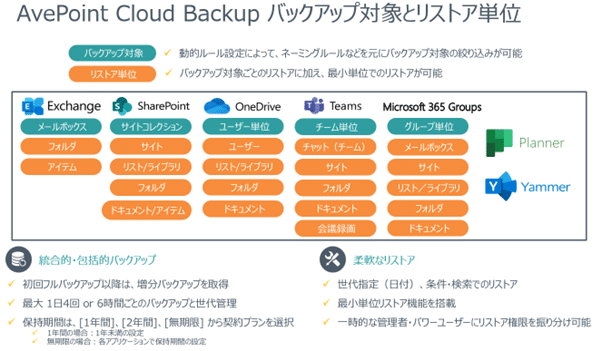

<Microsoft 365 の各サービスをフルカバー>

AvePoint Cloud Backup では、Microsoft 365 の各サービスをカバーするバックアップが可能です。

各サービスのカバー範囲は下記の通りです。

① Exchange Online

すべての添付ファイルを含むすべての電子メールメッセージと、各ユーザーのメールボックスの完全なフォルダー構造をカバーします。また動的ルール設定においてネーミングルールを基にしたバックアップ対象の絞りこみやメールボックス、フォルダー、アイテムにおいては丸ごとのリストアに加えて最小単位でのリストアも可能にします。

② OneDrive for Business

フォルダー構造全体を含む、ドキュメントライブラリやドキュメントファイル、サイトを各ユーザー単位でバックアップ可能です。他にもリスト、ライブラリ、フォルダー、アイテム、メタデータ、セキュリティ設定、バージョン履歴をバックアップします。

③ SharePoint Online

サイト上のドキュメントライブラリ、ピクチャーライブラリにあるファイルおよびフォルダーをバックアップします。またサイトコレクション、または特定のサイト、リスト、ライブラリ、フォルダー、アイテム、メタデータ、セキュリティ設定、バージョン履歴を保護します。

④ Microsoft 365 Groups

メール、カレンダー、サイトの全データ、およびグループメンバーがチーム内で共有するファイルデータを各グループ単位でバックアップ可能です。他にも会話、ノートブックなどを含む、Microsoft 365 グループのデータをバックアップします。

⑤ Microsft Teams

チームチャネル、プライベートチャネル、会話、作業ファイル、会議アイテムなどを簡単な操作でリストアします。

マルチクラウドに対応

AvePoint Cloud Backup は、Microsoft 365 の他、Dynamics 365 、Salesforce 、Google Workspace などのマルチクラウドに対応し、ニーズに合わせて最小単位でのバックアップ・リカバリーを可能にします。

1 日最高 5 回の追加バックアップをスケジュールすることができ、すべてのバックアップおよびリストアデータは、Microsoft Azure に安全に保管されます。

毎日バックアップを取ることで、重要なCRMデータの損失を防ぐことができます。

AvePoint Cloud Backup に関するご相談は TD SYNNEX にお任せください!

ランサムウェア攻撃検知機能

AvePoint Cloud Backup には、次のようなランサムウェア攻撃検知機能が備わっています。

<リスクの早期発見>

ランサムウェア攻撃検知機能では、機械学習アルゴリズムを用いて、ユーザーの Microsoft OneDrive 内の異常なアクティビティやランサムウェア攻撃の可能性のあるイベントを検出します。また、このようなイベントが検出された場合、任意の管理者に通知することができます。

<バックアップデータからの迅速な復元>

インシデント調査後にデータを復元する際にも、安全に復元することができます。復元に必要な時間について分かりやすいガイダンスを提供するため、バックアップデータからの迅速かつ正確な復元が可能です。

<素早い調査>

トップダウン式のレポートを提供し、管理者が問題のある領域をすばやく掘り下げて影響範囲を特定できるようにします。これは、調査とデータ復元の時間を大幅に短縮するのに役立ちます。

AvePoint Cloud Backup に関するご相談は TD SYNNEX にお任せください!

ランサムウェア対策チェックリスト

AvePointではランサムウェア対策のチェックリストを提供しています。

バックアップ取得をはじめ、ランサムウェア対策を進める上で何から着手すべきかお悩みの際は、こちらのチェックリストを活用することで、ランサムウェア対策のポイントを押さえることができます。

ランサムウェア対策には、バックアップのリストアが簡単にできる点に加えてランサムウェア攻撃検知機能を持つバックアップソリューション、AvePoint Cloud backup をおすすめします。

AvePoint CloudBackup の詳細については以下のウェビナー動画も公開中ですのでぜひご参照ください。