【2023年版】ランサムウェア被害の国内事例(図解)と対策

ランサムウェアとは

ランサムウェアは「身代金(Ransom)」と「ソフトウェア(Software)」を組み合わせた造語で、「身代金要求型ウイルス」とも呼ばれます。従来のコンピュータウイルスは内部のファイル名を変更したり情報を外部に転送するといった被害を与える動きをするのに対し、ランサムウェアは感染対象のシステムのファイルを暗号化したり、PCをロックして使用できない状態にした上で、解除キー提供の代わりとして金銭の支払を要求する特徴があります。

ランサムウェアに感染すると、感染対象のシステムに使われているデータが暗号化され、アプリケーションを起動することができず業務に大きな影響をもたらします。また、要求された金銭を支払っても解決できないケースも存在し、暗号化の解除キーを入手できず身代金をとられたままになってしまうケースもあります。

ランサムウェアの種類

以下では、ここ数年で被害が報告されているランサムウェアの種類を列挙します。

WannaCry

2017年に世界中で猛威を振るったランサムウェアです。端末内の179種類の拡張子を対象にファイルを暗号化します。ビットコインで身代金の支払いを要求する点が特徴で、ランサムウェアという存在が世界に認知されるきっかけとなったものです。2017年当時はランサムウェアの高度化が進んでいなかった時期ということもあり、現在の主流になっている「標的型」のランサムウェアではなく、無差別かつ無標的な「ばらまき型」のランサムウェアです。

LockBit

2019年に発見されたランサムウェアで、別名「ABCDランサムウェア」(暗号化する際のファイル拡張子が名称の由来)と呼ばれます。特徴は、一度感染すると標的にできそうな組織やネットワークを検索して、自律的にウイルスを拡散する機能を搭載している点です。国内では複数の医療機関で被害報告が見られます。

Conti

2020年に発見された比較的新しいランサムウェアです。Windows のすべてのOSのバージョンが攻撃対象とされ、MacOSやLinux、Androidには影響がないとされています。感染を起こすと、Windows のバックアップであるボリュームシャドーコピーを削除し、リスタートマネージャーに関与して多くのOS機能を停止に追い込みます。また、ランサムウェアの開発能力がない組織でもランサムウェアの作成および運用が可能な RaaS(Ransomware as a Service)として提供されている点が特徴です。

2023年の傾向

2022年~2023年のランサムウェアの攻撃の傾向として、特定の企業や組織に向けて継続的な攻撃を行う「標的型攻撃」のパターンが多くなっています。

また、ランサムウェアの攻撃手法が巧妙化、多様化しているというのが特徴として挙げられ、ファイルを暗号化するだけではなく、「盗み出した情報を公開されたくなければ身代金を支払え」といった多重の攻撃をするタイプの増加や、ランサムウェアを作成する能力を持たない組織でもランサムウェアでの攻撃が可能になるパッケージ(RaaS)を、ハッカー集団が開発・配布することで、ランサムウェア配布をいわばビジネスとして行う動きも存在し、近年の攻撃増加の要因の一つともなっています。

その他、特定のサプライチェーン上にあるセキュリティが脆弱な関連会社や取引先から侵入し、最終的にターゲットとなる大企業や政府機関へと攻撃を行うといった「サプライチェーン攻撃」を行うものが近年の傾向として見られます。

ランサムウェア被害の主な国内事例

以下では、日本国内の主なランサムウェア被害事例を紹介します。

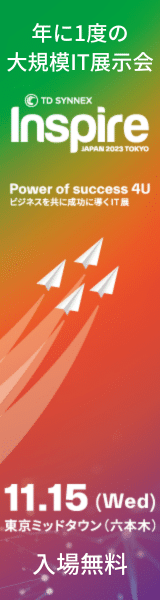

株式会社ニップン

こちらはランサムウェアの侵入により社内システム、特に会計システムが事実上使えなくなり会計システムの再構築を強いられたケースです。

大手製粉会社のニップンでは、2020年の7月7日未明から大部分のサーバー及び一部の端末に対し、同時多発的に全部または一部を暗号化するサイバー攻撃によるシステム障害が発生しました。

被害対象は、財務管理・販売管理といった主要な基幹システムサーバーや、データが保存されているファイルサーバーを含め広範囲に及び、グループネットワーク内で運用している国内グループ会社の販売管理システム(11社利用)と財務会計システム(26社利用)と非常に広範囲なものになりました。

あらかじめデータセンターを分散配置して自然災害に備えていたものの、あっという間に感染が広がり、ほぼ全てのシステムに被害が及び、中でも、財務会計システムは事実上別環境での再構築を強いられる事態となり、東証への決算報告書の提出を約3か月延期するという、国内事例ではまれにみる大きな被害となりました。

なお、BCP体制としては水準以上の体制を構築していました。ハード面では災害対応でデータセンターを分散設置し、また、拠点単位でのシステム障害の発生も想定していましたが、サーバーの大半が同時攻撃を受けたことで全ての事業拠点が同様の被害を受けていたため、同社のBCPで想定していた状況を大きく上回る事態となりました。

<株式会社ニップンに対するランサムウェア攻撃の図解>

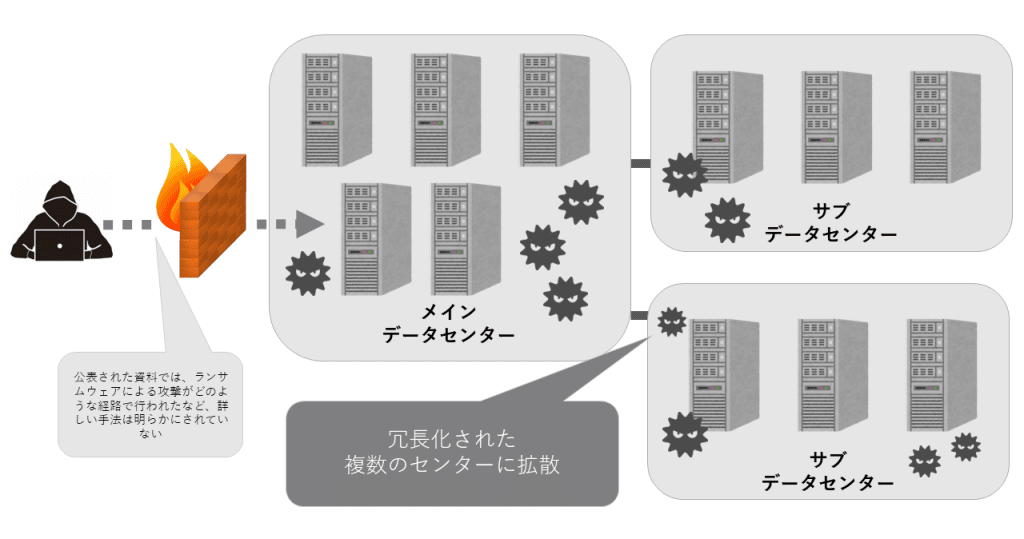

徳島県つるぎ町立半田病院

こちらはVPNの更新定義ファイルの更新漏れから感染が拡大したケースです。

徳島県つるぎ町の町立半田病院は、2021年10月末にランサムウェアの被害を受け、電子カルテや会計などすべてのシステムがダウン、過去分も含めて8万5千人分の患者データが暗号化される事態となりました。

地域を支える基幹病院であった同病院の電子カルテシステム停止のダメージは大きく、救急患者を含む新規の患者の受け入れを停止し、手術の中止や、徳島県西部で唯一受け入れていた産婦人科での出産も受け入れを停止するなど、地域医療に災害レベルのダメージを与えました。

結果的に、2か月以上にわたって通常診療ができなくなり、また、基幹システムの再構築を行うことになったため、2億円近い費用を投じて新規に電子カルテシステムの再構築を行うことになりました。

<つるぎ町立半田病院に対するランサムウェア攻撃の図解>

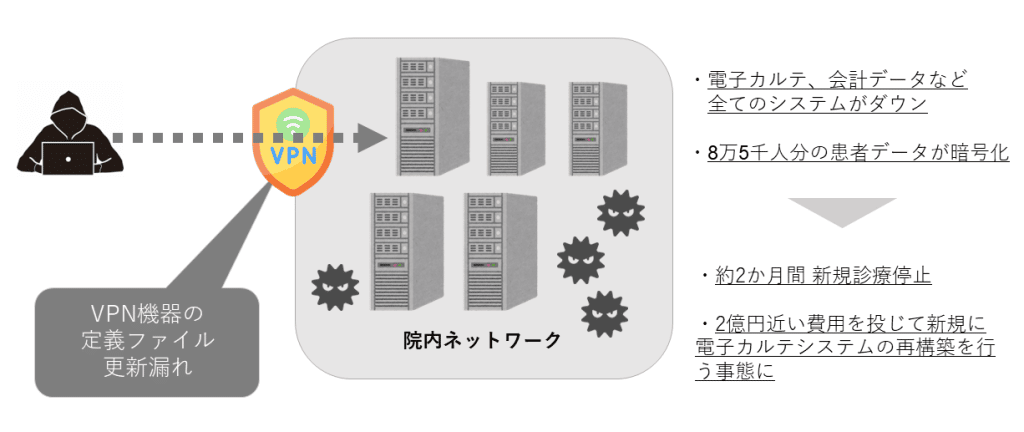

大阪急性期・総合医療センター

こちらは医療センターのネットワークと接続する委託業者のVPNの更新定義ファイルの更新漏れからランサムウェアの侵入が始まり、病院本体のネットワークへ感染が拡大したケースです。大阪急性期・総合医療センターは、2022年10月30日より攻撃を受けはじめ、医療センターのネットワークと接続する給食委託業者のVPNからランサムウェアが侵入し、そこから病院本体のネットワークへと感染が広がりました。

政府が派遣した専門チームの調査によると、医療センターと接続する給食委託業者のサーバーに不審なデータ通信が大量に確認され、給食委託業者のサーバーもランサムウェアに感染していたことが明らかになっています。

給食委託業者は、前述の徳島県つるぎ町の町立半田病院と同メーカーのVPNを利用しており、ソフトウェアが旧式だったことから脆弱性を突かれ、ランサムウェアの侵入を許したとみられます。

また、システムに必要な多くのファイルが暗号化され、その解除にはビットコインの支払いが必要なこと、また必要となる金額はハッカーへの返信の早さによって変わる旨の脅迫が見られました。

サーバー上の画面には、以下のメッセージが英語で記載されていたとされています。

<サーバー上の画面に表示されたメッセージ>

すべてのファイルは、あなたのパソコンのセキュリティの問題により暗号化された。もし復元したければ、我々にメールを送ってください。復元のためにはビットコインで支払ってください。金額は、あなたがどれだけ早く、われわれにメールを送るかによって変わります。支払い後、すべてのファイルを復元するためのツールを送ります

この身代金の要求に対して医療センター側としては応じず、バックアップからの復旧を選択しました。

<大阪急性期・総合医療センターに対するランサムウェア攻撃の図解>

ランサムウェア攻撃の対応モデルケース

事後対策の共有の重要性

ランサムウェアによる被害を減らしていくために、まず行われるべきなのは、事後対策を共有することです。実際にランサムウェアによる攻撃を受け、有効な対策を行ったとしても、その対策内容が世間に共有されなくては、またどこかで別の企業や組織が同じ被害に遭う可能性が高くなるためです。

受けた被害に対してどのような対策を行ったのかということを共有することは重要なポイントになります。

つるぎ町立半田病院の対応が「情報セキュリティ事故対応アワード」を受賞

以下、つるぎ町立半田病院がランサムウェア攻撃を受けた後の対応を紹介します。

つるぎ町立半田病院ではランサムウェア攻撃を受けた後、BCPを発動し、最重要次項である医療を守るために、大規模災害や大事故などの現場に駆けつける災害派遣医療チームを派遣してもらい緊急医療支援を受けました。

ランサムウェア攻撃への対応としては、公的機関のため身代金を払うという選択肢は当初からなく、以下の3つの方針を検討しました。

A. 感染したシステムを復旧させる

B. レンタルサーバー(物理的なサーバーをレンタル)を活用して同じ電子カルテシステムを再構築する

C. 別ベンダーの電子カルテシステムを導入

最終的にはAプランも継続しながら、Bプランの方針を取って復旧が進められました。

その後、残されたバックアップデータからシステムを復旧しつつ、紙ベースでの業務で業務を再開し、影響を最小限にとどめました。

こうした素早い対応と適格な方針が評価され、つるぎ町立半田病院はコンピュータウイルス被害に対して優れた復旧を行った団体を表彰する「情報セキュリティ事故対策アワード」を受賞しています。

また、厚生労働省としても、病院をターゲットとしたランサムウェア攻撃が継続していることを考慮して、ガイドラインである「医療情報システムの安全管理に関するガイドライン」を改訂し、専任責任者の配置とセキュリティ研修実施が義務化するなど、バックアップやセキュリティ対策の運用面までを見据えた対策を取るようになっています。

参考:マイナビニュース TECH+(テックプラス)より抜粋

ランサムウェア対策にはバックアップが必須

つるぎ町立半田病院の事例を踏まえても、バックアップの重要性が改めてクローズアップされます。

つるぎ町立半田病院のケースでは、バックアップデータが残っていたからこそ別のサーバーに電子カルテシステムを立てて復旧するということができました。しかし、もし元のデータが残っていなければ、ゼロから紙データをもとに手作業でデータ復旧するという手段しかないため、膨大な時間と工数をかけることになります。

その時間と工数を費やすことを考えると、やはりランサムウェア対策にはバックアップが必須であることが分かります。

ランサムウェア対策のバックアップソリューションはAvePoint Cloud Backup

ランサムウェア対策のバックアップ取得における注意点

以下では、ランサムウェア対策としてのバックアップを取得する上で対応しておくべきことを紹介します。

バックアップを使うことを前提とした訓練を行う

実際にバックアップを使うことを前提とした訓練を年に1〜2回必ず行うことが重要です。

バックアップ環境を導入してからそのままにするのではなく、年に1〜2回の定期訓練を行い、実際にバックアップをリカバリーする状況が発生した場合を想定して改善点を洗い出すといった取り組みは必須となります。

実際にリストアしてみる

実際にリストアしてみる、つまり実際にバックアップをリカバリーしてみることも重要なポイントです。こちらも訓練を行うことと関連してきますが、実際にバックアップしたデータが戻せないという事態は往々にして発生するため、バックアップがシステムとして実運用できるかは訓練を通じて習得しておく必要があります。

緊急時の対応手順を決めておく

いわゆるBCPの考え方と重なりますが、緊急時の災害対策マニュアルプランを定めておくことも大事です。非常時にマニュアルがないのでは運用ができないため、日ごろから緊急時に備えた対応手順を決めておくことが重要です。

運用を定期的に見直す

上記の対応ポイントを運用しながら、定期的に改善できる体制を検討しましょう。

自社のシステムは自社自身で運用するといった責任意識を持ち、出入り業者や代理店の言いなりになることなく、自社のシステム運用に必要な体制・組織を整備し、継続的な投資を行うといったシステム運用の定石をしっかりと実施することが重要です。

もし自社での運用が難しい、自社では最適なソリューションを判断できないといった場合には、製品の販売を行っていない第3者のアドバイザー(コンサルティング会社等)を起用して、中立な観点からアドバイスを受けることも有効な手法です。

AvePointのバックアップでランサムウェア対策

ランサムウェア対策のバックアップには、AvePointのバックアップソリューション AvePoint Cloud Backup がお勧めです。

簡単なリストアが可能

ランサムウェア対策にAvePoint Cloud Backupを利用するメリットは、リストアが簡単に取得できるという点です。AvePoint Cloud Backup は対象サービスから簡単にバックアップを取ることができ、バックアップデータのリストアに関しても簡単な操作で戻すことが可能です。

<Microsoft 365 の各サービスをフルカバー>

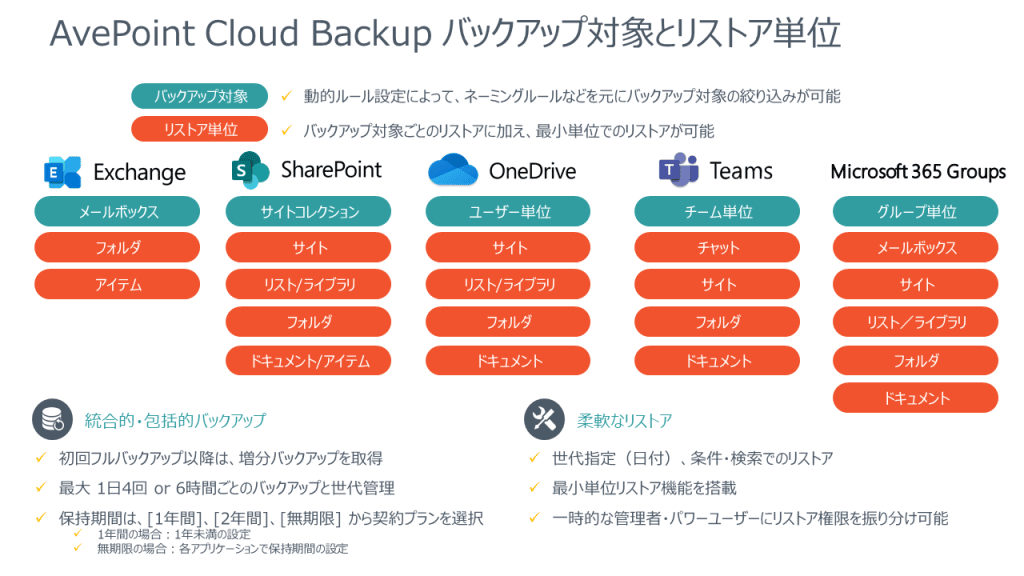

AvePoint Cloud Backup では、Microsoft 365 の各サービスをカバーするバックアップが可能です。

各サービスのカバー範囲は下記の通りです。

1. Exchange Online

すべての添付ファイルを含むすべての電子メールメッセージと、各ユーザーのメールボックスの完全なフォルダー構造をカバーします。また動的ルール設定においてネーミングルールを基にしたバックアップ対象の絞りこみやメールボックス、フォルダー、アイテムにおいては丸ごとのリストアに加えて最小単位でのリストアも可能にします。

2. OneDrive for Business

フォルダー構造全体を含む、ドキュメントライブラリやドキュメントファイル、サイトを各ユーザー単位でバックアップ可能です。他にもリスト、ライブラリ、フォルダー、アイテム、メタデータ、セキュリティ設定、バージョン履歴をバックアップします。

3. SharePoint Online

サイト上のドキュメントライブラリ、ピクチャーライブラリにあるファイルおよびフォルダーをバックアップします。またサイトコレクション、または特定のサイト、リスト、ライブラリ、フォルダー、アイテム、メタデータ、セキュリティ設定、バージョン履歴を保護します。

4. Microsoft 365 Groups

メール、カレンダー、サイトの全データ、およびグループメンバーがチーム内で共有するファイルデータを各グループ単位でバックアップ可能です。他にも会話、ノートブックなどを含む、Microsoft 365 グループのデータをバックアップします。

5. Microsoft Teams

チームチャネル、プライベートチャネル、会話、作業ファイル、会議アイテムなどを簡単な操作でリストアします。

ランサムウェア攻撃検知機能

AvePoint Cloud Backup には、次のようなランサムウェア攻撃検知機能が備わっています。

<リスクの早期発見>

ランサムウェア攻撃検知機能では、機械学習アルゴリズムを用いて、ユーザーの Microsoft OneDrive 内の異常なアクティビティやランサムウェア攻撃の可能性のあるイベントを検出します。また、このようなイベントが検出された場合、任意の管理者に通知することができます。

<バックアップデータからの迅速な復元>

インシデント調査後にデータを復元する際にも、安全に復元することができます。復元に必要な時間について分かりやすいガイダンスを提供するため、バックアップデータからの迅速かつ正確な復元が可能です。

<素早い調査>

トップダウン式のレポートを提供し、管理者が問題のある領域をすばやく掘り下げて影響範囲を特定できるようにします。これは、調査とデータ復元の時間を大幅に短縮するのに役立ちます。

チェックリスト

AvePointではランサムウェア対策のチェックリストを提供しています。

バックアップ取得をはじめ、ランサムウェア対策を進める上で何から着手すべきかお悩みの際は、こちらのチェックリストを活用することで、ランサムウェア対策のポイントを押さえることができます。

ランサムウェア対策には、バックアップのリストアが簡単にできる点に加えてランサムウェア攻撃検知機能を持つバックアップソリューション、AvePoint Cloud backup をおすすめします。

ランサムウェア対策のバックアップソリューションはAvePoint Cloud Backup