VDIのセキュリティ面でのリスクと対策法、VPNとの違いも解説

コロナ禍においてますます加速するリモートワークを推進する上では、セキュリティの担保が欠かせません。VDIの導入はセキュリティ面で大きなメリットを得ることができますが、注意しなければならないリスクも存在します。この記事では、VDIのセキュリティ面でのメリットとリスクをお伝えした上で、セキュリティリスクの回避方法をわかりやすく解説します。

VDIとは

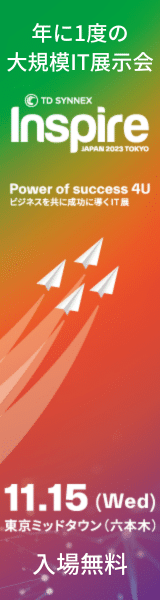

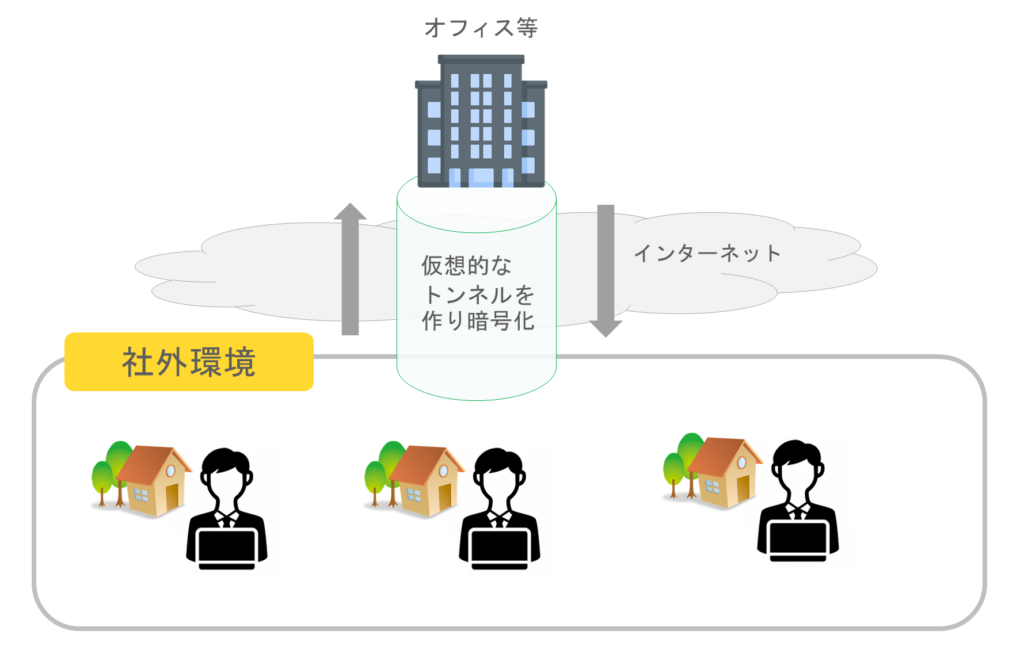

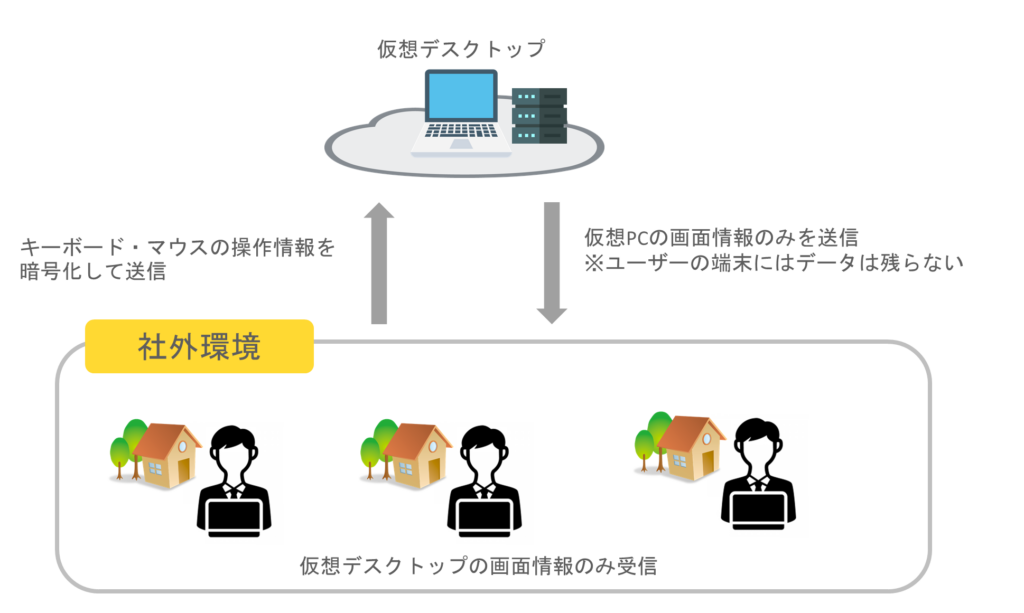

「VDI(仮想デスクトップ)」とは、サーバー上にデスクトップ環境を構築する仕組みのことです。データセンターに置かれている仮想化基盤上に作った「仮想デスクトップ」でアプリの処理が実行され、ユーザーの端末は仮想デスクトップの画面情報のみを受信します。そのため、ユーザーが使う端末にはデータが残りません(ユーザーはシンクライアント端末と呼ばれるファイルやソフトウェアを端末内に保存しないPCを利用します)。これにより、ユーザーはセキュアな環境下で、いつでもどこからでも仕事ができるようになります。

<VDIのイメージ図>

VDIのセキュリティ面でのメリット

1. 端末の紛失時に強い

リモートワークの推進に伴い、クライアント端末を持ち出して利用するケースが増えていますが、もともと社外持ち出しを想定していない端末の場合、モバイルデバイス管理ソフトやディスク暗号化などのセキュリティ面での対策が不十分な場合が多く、万一紛失した際はその端末に残っている機密情報が流出してしまう恐れがあります。VDIの場合、端末側にはデータが残らない仕組みになっているので、万が一の紛失時もセキュリティ面でのリスクはPC端末と比較して劇的に低くなります。

2. ウイルス感染時の対応がしやすい

VDIはクライアント端末にデータを持たず、データセンター側で集中管理されています。

そのため、感染した端末の切り離し、別端末の準備等を速やかに進めることが可能です。

対してPC端末の場合は感染してしまうと、ネットワークから切り離した後は遠隔での対応ができず、PC端末そのものに対する作業が必要となるため、遠隔地の事務所での対応等には実質PC端末を物理的に送付してもらうしか対応が取れないケースがあります。

ウイルス感染は時として全社的な対応が必要となるため、対応のしやすさはトラブル解消の短縮にもつながります。

3. 不正アクセスに強い

VDIはデータセンターに置かれる仮想化基盤上に構築されています。データセンターのネットワークは通常オフィスや自宅のネットワーク環境と比較して、はるかにセキュリティ面で優れています。そのため、自宅のネットワーク上に接続したPCに対して不正アクセスを仕掛けられた場合とデータセンター内の仮想化基盤に対して仕掛けられた場合を比較すると、データセンター環境のほうがはるかに安全です。

VDIのセキュリティ面でのリスク

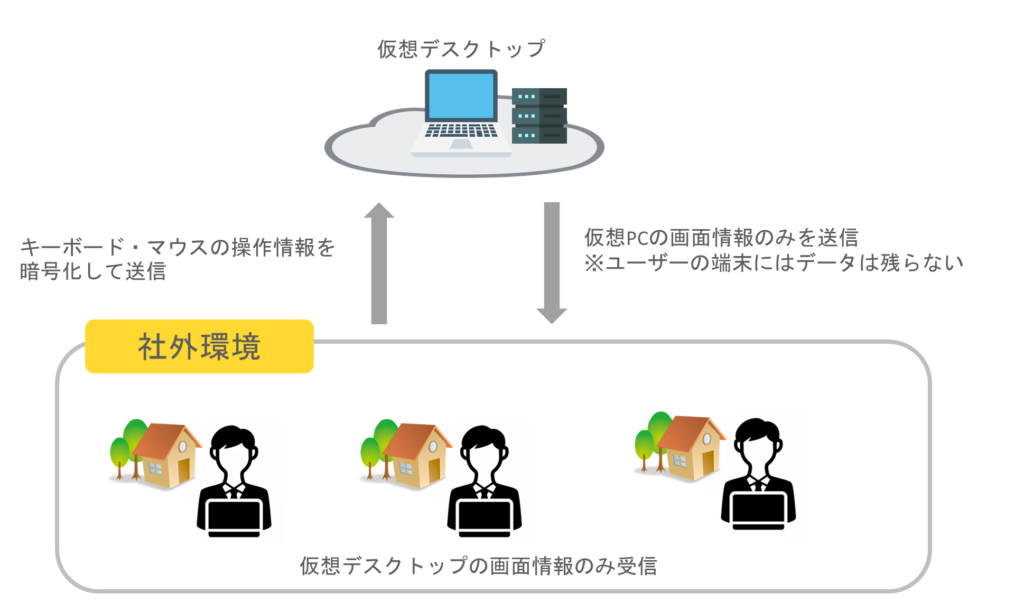

1. 標的型攻撃は要注意

VDIはセキュリティに強いといっても、防御できない攻撃もあります。標的型攻撃の場合は、メール等を使ってマルウェアが正常な通信として社内ネットワーク内に入り込んでくるため(メールセキュリティでもすり抜ける場合があります)、知らぬ間に管理者権限を乗っ取られてしまうことがあります。例えばメール等を使った標的型攻撃であれば「少しでも不審なメールは開かない」等、注意する必要があります。

<標的型攻撃のイメージ>

2. 端末上のデータ消し忘れ・アプリケーション起動

クライアント端末に、シンクライアント端末でない場合通常のPCを利用している場合、メモ帳に書き込んだデータや導入したアプリケーションが原因となって、端末にデータが残ってしまいます。

3. インターネット接続による情報漏洩

端末とVDI間のデータ移動のケースです。VDIは保護されていますが、ファイル共有ストレージのリンクを通じて端末からデータを取り込むことができると、セキュアな環境として整備されているVDI環境内のセキュリティ強度が落ちる可能性があるので、ファイル共有サービスの利用を会社で準備したものに限る等の注意が必要です。

VDIのセキュリティリスクの回避方法

1. VDI環境でもセキュリティ対策はきちんと複合的に行う

VDI環境だからと言って、PC端末の際に行っていたセキュリティ対策をしなくてよいわけではありません。近年ではVDI環境に対応したセキュリティ対策製品が用意されていますので、VDI基盤上の仮想化基盤に対して導入する、パスワードはきちんと多要素認証を導入して端末紛失時のリスクをより低減させる等の対策を組み合わせましょう。

2. 端末にデバイス管理ソフトを導入する

クライアント端末に通常PCを利用する場合、デバイス管理ソフトを導入しましょう。

端末紛失時に遠隔からデータ削除、デバイスの初期化を実行できるようにしておけば万が一の時も安心です。

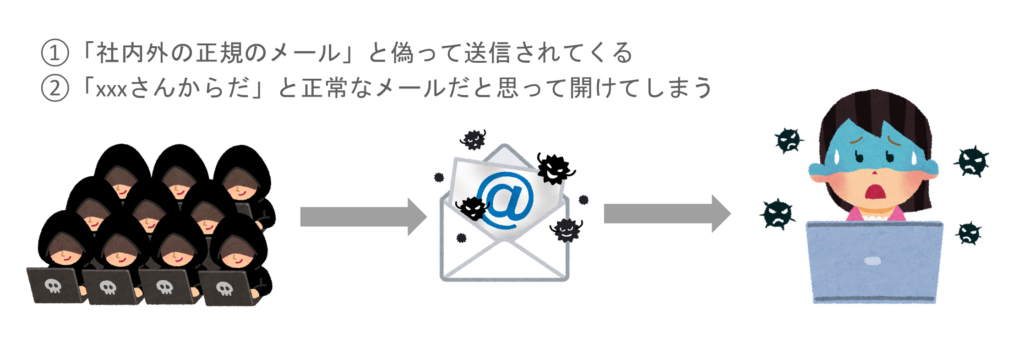

3. VPNでインターネット接続での盗聴を防止

ネットワークの通信を暗号化するVPN装置を導入して、ネットワークの暗号化を図りましょう。各クライアント端末にVPNソフトをすでに導入している場合がほとんどだと思いますが、テレワークの拡大で導入が漏れている端末がないかどうか、再チェックが必要です。

<VDI環境にVPN装置を導入したイメージ>

リモートワークにおけるVDIとVPNの利便性の違い

VDIとVPNは、リモートワークを実現可能という点では同じですが技術的な観点ではまったく別物になります。

VPNとは、Virtual Private Networkの略で、2つの異なるネットワークの間で仮想的にプライベートなネットワーク接続を構築する技術です。簡単に表現すると、会社と自宅のネットワーク通信を暗号化して、あたかも社内ネットワークと同じ環境を作り出すことのできる技術です。

<VPN環境のイメージ>

<VDI環境のイメージ(再掲)>

ネットワークスピードについて

ネットワークスピードに関しては、明確にどちらがスピードが速いといったようなことはなく、いずれも一定のネットワーク帯域が必要とされます。

VDIについては、特性上広い帯域を必要とすることがありますが、VPNは暗号化という特性上、一般的に必要とする帯域はVDIより少ないことが多いです。

VPNについては、自宅ネットワークの契約先のISPの通信制限やVPNをつかさどるサーバーの性能に依存します。

セキュリティについて

VDIは実態をデータセンターに設置されている仮想化基盤に置いているのに対して、VPNはあくまでもPC端末からの接続を行うので、セキュリティに関してはVDIに軍配が上がります。PC端末からVPN接続を行った状態でウイルスに感染してしまうと、社内ネットワークがウイルスに感染するリスクが格段に高まるので、この点はVDIに強みがあるといえるでしょう。

コストについて

コストについては、VDIは専用の基盤を構築する必要があるのに対して、VPNはVPN機能を提供するサーバー等を準備し、ネットワーク機器を準備するだけなので、VPNに軍配が上がります。ただし、設備投資コストだけではなく、情報漏洩が起きたことによる対応費用やセキュリティインシデントが発生した際の対応費用を考えると、トータルで見た時に危険性の低いVDIが安価と捉えることもできます。

VDIセキュリティの最新トレンド

UTM(Unified Threat Management)

従来であれば、ウイルスやワームならウイルス対策ソフト、不正アクセスや不正パケットの侵入ならファイアウォール、有害サイトへのアクセスならWebフィルタリングといったように個別の対策が必要でした。しかし近年、個別の製品を一つに取りまとめた「Unified Threat Management」(日本語では「統合脅威管理」)と呼ばれる製品が登場しました。これまでの個別最適、個別機能の製品では各個別製品ごとの設計、構築、運用が必要であったのに対して、統合化されているUTM製品はシンプルに1つの機器を運用すればよく、コストの削減にも繋がることから導入が進んでいます。

SASE(Secure Access Service Edge)

最近では、社内システムへ接続するアクセス元の環境も大きく変わりつつあります。今まではオフィスからの接続が基本でしたが、コロナ禍によりリモートワークが急速に増え、自宅からアクセスする機会が劇的に増えたため、従来のデータセンターを中心として考えるセキュリティではセキュアな環境を保てなくなってきています。そこで、最近では「SASE」と呼ばれる考え方が登場してきました。SASEとは「Secure Access Service Edge」の略で、ネットワークとセキュリティの機能をクラウド上で包含的に提供する考え方です。