サプライチェーン攻撃の被害事例と対策の紹介。攻撃手口を分類別に解説

近年、サイバー犯罪者によるサプライチェーンを狙った攻撃が頻発し、その脅威が増しています。セキュリティ対策に隙のある中小企業が標的となり、サプライチェーンでつながる関連企業に被害がおよんでいます。

サプライチェーン攻撃を受けた際に、迅速かつ適切な対応ができなければ被害は拡大し、企業の信用や事業継続に深刻な影響を与えます。本記事ではサプライチェーン攻撃から身を守るため、被害事例や攻撃の手法、攻撃の対策を詳しく解説します。

サプライチェーン攻撃とは?

サプライチェーン攻撃の目的

サプライチェーン攻撃の目的は、特定の組織に対して、機密情報等を窃取したり、業務を妨害したり、業務を停止されたりすることや、それらと引き換えに、身代金を要求することです。

攻撃するターゲットを、企業や組織ではなく、サプライチェーンで捉えます。それがサプライチェーン攻撃です。企業や組織は、企業規模に関係なく、何らかの形でサプライチェーンとつながった活動をしています。それは、取引先や委託先、消費者であったり、導入しているソフトウェアや利用しているサービスの場合もあり、さまざまです。

攻撃をサプライチェーンにフォーカスすることにより、狙いが直接攻撃の困難な企業であったとしても、サプライチェーンの脆弱な部分を攻撃することにより、間接的にターゲットへの攻撃が可能になります。このように、サプライチェーンに着目して、セキュリティの脆弱性を突くことにより、強固なセキュリティ対策が講じられている企業をターゲットにすることができます。これが、サプライチェーン攻撃の理由と目的です。

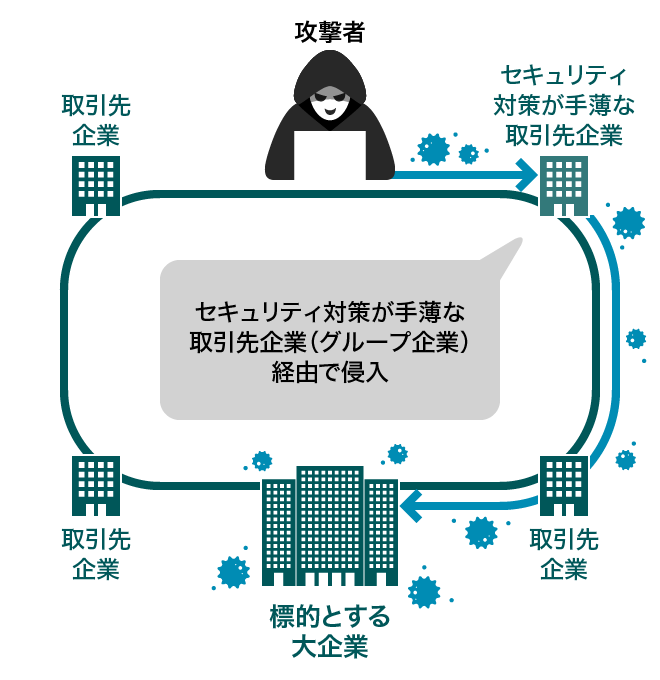

サプライチェーン攻撃とは、標的企業に直接サイバー攻撃を行うのではなく、まずセキュリティ対策に弱点がある取引先、委託先などの関連企業に攻撃を仕掛けます。関連企業を踏み台とし、標的企業に不正侵入するサイバー攻撃の手法です。

サプライチェーンとは製品の原材料や部品の調達、製造、在庫管理、配送、販売、消費までを含む「全体の一連の流れ」を指します。最近のサプライチェーンは各プロセスが独立しているのではなく、全体効率化のため一連の流れとして管理し、各プロセスが連携する仕組みになっています。この仕組みを「サプライチェーン・マネジメント(SCM) 」と呼びます。

サプライチェーンには複数の企業が関わっており、セキュリティ対策レベルは企業ごとにさまざまです。日本国内の企業は9割以上が中小企業に該当し、サプライチェーンに関わる企業はほとんどが中小企業です。中小企業は大企業と比べ、コストや人的要因で十分なセキュリティ対策を実施できていないケースが多くあります。 セキュリティ対策が不十分な企業は、サイバー攻撃に対して非常に脆弱な状況で、サプライチェーン攻撃者から見て恰好の標的となります。いくら大手企業やグローバル企業が厳重なセキュリティ対策を講じていても、サプライチェーン上に穴があればその穴から侵入し、さまざまな被害を受ける可能性があります。これがサプライチェーン攻撃の脅威です。

サプライチェーン攻撃が増加する背景

セキュリティ対策の格差の広がり

個人情報などの機密データを保有する企業においては、万が一の漏えいを防ぐために万全なセキュリティ対策を講じる必要があります。しかし、それには、資金面や人材面など、組織として体力が必要です。一般的に、中小企業は大企業のような体力を持ち合わせていないため、同様の対策を講じることが難しい場合が生じます。

大企業のサプライチェーンの中には、大小さまざまな企業がつながっています。そこには、セキュリティレベルの格差が生じています。データ価値の高い企業は、セキュリティレベルが高く、攻撃が困難であったとしても、サプライチェーンでつながっている企業を攻撃対象と考えれば、セキュリティ対策のレベルが低く攻撃が容易である可能性が高まります。攻撃者がサプライチェーン攻撃を行う理由が、そこにあります。

攻撃するメリットが大きくなっている

企業は、競争力の向上や新しいサービスを開発・提供したり、企業価値を向上したりするために、さまざまなデータを集積し活用しています。ITやAIの技術の高まりと相まって、こうした企業が有するデータの価値は向上の一途をたどっています。また、データの価値が高まるにしたがって、情報漏えいした際に受けるダメージもまた、高まっています。裏を返せば、悪意を持った攻撃者にとってのデータの価値もまた、向上していると言えます。

攻撃者にとってのデータの価値は、より先駆的で、活用可能で、その数が多く影響範囲が広いほど、高くなります。そのようなデータを有している企業の規模は、データの量や価値に比例して、大きくなる傾向があります。

攻撃ツールや各種情報が入手しやすくなった

攻撃者サイドにおいても、攻撃用のツールや脆弱性に関する情報が流通し、それがビジネス化するなど、急激に変化しています。データ自体を盗むだけではなく、脅迫するなど悪質な手口が広がっています。その用途としても、サプライチェーン攻撃は、取引先企業や消費者など、その対象とする範囲も大きく、効果的です。

世界的なコロナの脅威の影響を受け、今も普及が進むリモートワークや、リモート会議、さまざま企業間のやりとりのデジタル化、ネットワークが進みました。こうした変化の全てがセキュリティの脅威とつながってきます。これらの変化が進めば進むほど、セキュリティ対策に資金や人材を投入できる企業と、そうではない企業の差も拡大します。それは、攻撃者にとってみると、ますます、サプライチェーン攻撃が攻撃の選択肢としての価値が高まっていることを意味します。事実、IPAが発表している情報セキュリティ10大脅威においても、サプライチェーン攻撃は、毎年その順位をあげています。

「2023年の情報セキュリティ10大脅威」については以下の記事もご覧ください。

サプライチェーン攻撃の影響

ターゲットは、攻撃者にとって、標的としての価値の高い企業です。このような企業は、セキュリティに対するリテラシーも高いことが多く、直接の攻撃が困難な場合も少なくありません。そこで、サプライチェーン攻撃では、その標的をサプライチェーンで捉え攻撃します。具体的には、サプライチェーンの中のセキュリティの脆弱ポイントを狙います。サプライチェーンには、大企業から中小企業まで、さまざまな企業がつながっています。中小企業は、その資金や人材上の問題から、大企業に比べてセキュリティレベルが低い傾向にあります。そのため、ターゲットになりやすくなっています。一義的には企業規模ではなく、セキュリティレベルが狙われる理由なのですが、それが企業規模と相関が高く、中小企業の方が脆弱性が高い傾向にあるため、中小企業の方が狙われやすくなっています。

サプライチェーン攻撃による被害は、企業の収益や企業ブランドの棄損、取引先との信頼関係に壊滅的な打撃を与えます。サプライチェーン攻撃で発生する、実害の影響は以下です。

情報漏えいとデータ流出

サプライチェーン攻撃によって悪意のあるプログラムに感染してしまった場合、情報漏えいやデータ流出の危険があります。自社の個人情報や機密情報が盗まれる他に、取引先から預かった機密情報が流出してしまう可能性もあるでしょう。

サプライチェーンに連なる多くの企業は、取引先の機密情報を保有しているケースが多数あります。取引先の大手企業から預かった「図面情報」「新製品の企画情報」「販売計画」を狙われ盗まれてしまった場合、取引先の企業にも深刻な影響をおよぼします。

マルウェアのインストール

サプライチェーン攻撃は、攻撃者からマルウェアメールやフィッシングメールによる攻撃を受けます。マルウェアに感染すると、機密情報を盗まれたり、Webサイトを改ざんされたりするなどの他、取引先にマルウェアが混入したメールを送付してしまう危険があります。

企業内でマルウェア感染に気づかず、知らないうちに社内で感染が広がり、被害が拡大するケースも確認されています。マルウェアやフィッシングメールに感染したPCは、さまざまなシステムやサービスのログイン情報が盗み出されるため、被害が自社に留まらずより大きくなる可能性があります。

金銭的損失

サプライチェーン攻撃によって盗まれた機密情報を元に、金銭の要求を求められる危険があります。攻撃者がデータを窃取した企業に対し、「対価を支払わなければ機密情報を公開する」などと脅し、金銭を要求する手口が増加中です。

また、フィッシングメールによって従業員がだまされ、不正な銀行口座に送金したり、不正な請求書を支払ったりする事例もあります。サプライチェーン攻撃の標的となった企業は、大きな金銭的損失を被る可能性があるのです。

サプライチェーン攻撃の手法

グループサプライチェーン攻撃

グループサプライチェーン攻撃とは、標的とする企業の取引先を調べ、セキュリティ対策が不足している委託先企業の脆弱性を突いて踏み台にし、標的企業に攻撃を仕掛ける手法です。

攻撃者はまず委託先企業へ侵入し、念入りに時間をかけて標的企業のメールアドレス情報を盗み出します。メールアドレスを盗んだ後、取引先を装いマルウェアを含んだメールを標的企業に送り、ランサムウェア等に感染させます。

サイバー攻撃者の多くは、大手企業やグローバル企業を標的にしていますが、近年はこれら大手企業のセキュリティ対策が充実してきたため、攻撃が成功しづらくなりました。そこでサイバー攻撃者は、守りの堅い標的企業ではなく、取引先の中小企業に狙いを定めて踏み台とし、攻撃を仕掛けてくるのです。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、IT機器やソフトウェアの製造過程でマルウェアを仕込んだり、更新プログラムやパッチファイルにマルウェアを埋め込んだりして、感染させる攻撃手法です。

委託先の納品物にマルウェアが仕込まれており、納品物を受け取った委託元が被害を受けるケースが該当します。信頼関係のある取引先の製品にマルウェアが含まれている場合、検出が困難で、問題発覚までに時間がかかることが多いです。そのため、被害が大きくなりやすい傾向にあります。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、サービスを標的として攻撃することにより、そのサービスを利用する企業に被害を与える攻撃です。具体的には、そのサービスシステムおよび、サービスを提供しているクラウドサービスの事業者や、顧客のシステムを保守・運用している事業者(MSP/マネージド・サービス・プロバイダ)が、攻撃の対象となります。サービスシステムやその事業者をランサムウェアなどのウイルスに感染させ、サービスを受けている顧客に、その被害を拡大させる攻撃です。

ビジネスメール詐欺

ビジネスメール詐欺とは、自社や関連会社の経営層や取引先になりすまし、金銭をだまし取る攻撃手法です。昨今は、ビジネスメール詐欺(Business E-mail Compromise)の頭文字を取り「BEC」とも呼ばれています。

攻撃者は、標的企業と取引先の電子メールアドレスを盗んだり、FacebookやLinkedInなどのSNSから標的企業担当者の情報収集を行ったりし、詐欺行為の準備を行います。

攻撃者は経営層や取引先になりすまし、偽の請求書を使い、経理や財務担当者にメッセージを送り金銭をだまし取るのです。また、従業員になりすまして人事担当者を欺き、給与の支払い口座を変更する手続きを行い、金銭をだまし取る手口も発覚しています。

サプライチェーン攻撃の被害事例

サプライチェーン攻撃の被害事例として、委託先の従業員による情報漏えいが原因で、委託元企業の信用が棄損するケースや、委託先が多額の損害賠償請求を受ける事態が起きました。また大手企業のグループ会社が狙われた結果、サプライチェーンに大きな影響を与えるなど、被害は急増しています。被害事例には、以下のような事例があります。

大阪急性期・総合医療センターの事例

大阪急性期・総合医療センターによると、2022年10月31日早朝に発生したサイバー攻撃により電子カルテを含めた総合情報システムが利用できなくなり、救急診療や外来診療、予定手術などの診療機能に大きな支障が生じました。

本事案は、病院が患者給食提供委託契約を締結していた 給食センターのシステム構築事業者、および給食システムアプリケーションを提供している会社がリモート保守に用いていたファイアウォールの脆弱性、または漏えいされ公開されていた ID・パスワードを悪用して給食センターの情報基盤に侵入したものです。さらに 給食センターのシステム構築事業者の情報基盤から病院に侵入を許し、基幹システムや部門システムがランサムウェアに感染し、病院の電子カルテを含めたサーバーの大部分が暗号化され、ランサムノート(身代金要求文書)を提示し、内部侵入後には端末に不正なログオンを行った可能性もある事案です。

サプライチェーン攻撃の標的とされた場合、サプライチェーンでつながる企業が侵入経路とされ、自社の基幹システムにまで被害がおよび身代金を要求される事例です。

参考 https://www.gh.opho.jp/important/785.html

ECサイトで顧客情報が漏えい

2022年7月24日~同月26日の期間にABC-MART公式オンラインストアで、お客様が入力されたクレジットカード情報が外部のサーバーに送信され、漏えいした可能性がある事態が発生しました。このオンラインストアのカード情報の入力フォームは、ショーケース社が提供している入力フォームのWebサービスを利用しており、ショーケース社が調査したところ、システムの一部の脆弱性を突いたことによる第三者の不正アクセスでソースコードが書き換えられたことが分かったものです。ショーケース社が提供する3つのサービスで改ざんが行われ、ABCマートを含めて10社を超える企業が被害を受けました。Webサービスがターゲットとなり、甚大な被害におよぶ場合があることが分かる事例です。

参考 https://www.abc-mart.net/shop/pages/info-2022.aspx

参考 https://www.showcase-tv.com/pressrelease/202210-fa-info/

小島プレス工業のマルウェア感染被害、トヨタ自動車の生産ライン停止

2022年2月に、トヨタ自動車の取引先である小島プレス工業が「マルウェア被害」を受けました。サイバー攻撃者から小島プレス工業に対し、「3日以内に連絡しなければ、データを公開する」と脅迫文が送られたようで、身代金要求型マルウェアに感染したと見られています。

小島プレス工業は影響範囲の特定のため、稼働する社内サーバーをいったん全て停止。マルウェア攻撃に伴うシステム停止が、トヨタ自動車を始めとする取引先の生産停止につながる原因になりました。

サプライチェーンを支える1社のシステム障害により、14工場28ラインが止まり、約1万3000台の生産を見送る事態に発展しています。サプライチェーン攻撃のリスクと被害の大きさを、改めて知らされる事例です。

参考 https://xtech.nikkei.com/atcl/nxt/mag/nc/18/092400133/030900072/

ブリヂストン米子会社にサイバー攻撃、工場を一時稼働停止

2022年2月、ブリヂストンの米子会社がサイバー攻撃を受け、工場の稼働を一時停止しました。ブリヂストンの米子会社であるブリヂストンアメリカスは、2022年2月27に第三者による不正アクセスを確認し、現地連邦当局に報告。「身代金要求型ウイルス」へ感染したと見られています。

ブリヂストンアメリカスは身代金要求型ウイルス感染に伴い、社内システムの総点検に踏み切りました。サイバー攻撃による被害拡大を防止するため、生産や販売を管理するシステムをネットワークから切り離す措置を実施しています。

この影響で、北米や中南米の複数のタイヤ工場が稼働を一時停止。結果的に、工場を数日間も止める事態へ発展しました。同年月に起きた小島プレスの被害事例に続き、昨今は自動車業界を対象にしたサイバー攻撃が続いています。

参考 https://www.yomiuri.co.jp/economy/20220318-OYT1T50084/

サプライチェーン攻撃を防ぐための対策

近年はコロナ禍の影響により、各企業でDXの進展やクラウドサービスが普及し、インターネット経由のビジネス環境が広がっています。現在の環境化でサプライチェーン攻撃から自社を守るには、セキュリティ対策の守備範囲を「サプライチェーン全体」に広げる必要があります。

自社の安全性に加えて、取引先の安全性を評価・検証するなど、サプライチェーン全体からセキュリティ対策を考えることが重要です。具体的な対策は、以下になります。

リスク低減のための措置

自社内で個人が利用しているパスワードが単純でないかの確認や、アクセス権限を確認します。多要素認証の利用や、不要なアカウントの削除等により、本人認証を強化します。

また、IoT 機器を含む「情報資産の保有状況」を把握します。特にVPN 装置やゲートウェイ等、インターネットと接続を制御する装置の脆弱性は、攻撃に悪用されることが多いです。そのため、各機器のセキュリティパッチや最新ファームウェア、更新プログラム等を迅速に適用しましょう。

人的なセキュリティ対策として、「メールの添付ファイルを不用意に開かない」「不審なURL を不用意にクリックしない」「問題発生時は連絡・相談を迅速に行う」ことについて、組織内に周知し運用ルールを徹底します。

セキュリティインシデントの早期検知

セキュリティインシデント(情報セキュリティに関する事故や攻撃、脅威となる事象)の早期検知のため、サーバーやセキュリティ機器の各種ログを定期的に確認しましょう。日頃からネットワーク通信を監視し、ログ分析やアクセスコントロール点検を行います。定期的に点検を行うことで、セキュリティインシデントの早期検知につながります。

サプライチェーン攻撃はいつ仕掛けられるか分からないため、攻撃されたことに何ヵ月も気づかず、知らぬ間に被害が拡大しているケースがあります。そのため、点検によって常に状態を把握しておくことで、異変があった際にセキュリティインシデントに気づきやすくなります。

セキュリティインシデントの早期検知のため、機器の定期点検を運用ルールに組み込みましょう。

チェックリストを用いた関係企業の取組状況の確認

自社だけでなく、グループ会社や取引先のセキュリティ対策状況についても、定期的にチェックを行います。チェックリストを準備して、チェックすることが有効です。

まず、サプライチェーンとのネットワーク接続点の安全確認を行います。「IPS等で不正通信の検知やブロックできる仕組みとなっているか」「未承認の接続ポイントはないか」などを確認します。

また、「ネットワーク出口の機器に脆弱性が残っていないか」「認証強度は問題ないか」を確認します。特に不特定の第三者に接続許可している場合、「多要素認証は十分であるか」「リモート接続やVPN接続、クラウド接続の出口は大丈夫か」の確認が重要です。

サプライチェーンの業務が停止した場合の「代替手段は用意されているか」についても、しっかり確認しておきましょう。

セキュリティインシデント発生時の適切な対処と回復

セキュリティインシデントの発生後には、次のような行動や対策が必要です。「発見・報告」「初動対応」「調査」「通知・報告・公表等」「抑制と復旧」「事後対応」です。それぞれについて説明します。

発見・報告

セキュリティインシデント発生後に、まず、やるべきことは、そのセキュリティインシデントを発見することです。発見が遅れると、それだけ被害が拡大します。また、発見と同時に、組織内でその事態を伝達し、共有する必要があります。

初動対応

続いて、速やかに対策本部を設置し、一次対応をします。状況に応じて、被害の拡大や二次的な被害を防止するために、ネットワークを遮断したり、サービスを停止したりする対応も必要になります。

調査

適切な対応を行うためには、正確に状況を把握することが必要です。そのためには、調査が欠かせません。調査結果に基づいて、5W1Hの観点で情報を整理します。

通知・報告・公表等

状況の把握と合わせて、関係各所への通知や報告、公表が必要です。個人情報に関する場合には、その本人への連絡が必要です。業務上の監督官庁や、警察への連絡はもとより、マスコミへの公表も必要に応じて、対応する必要があります。

抑制措置と復旧

調査結果に基づいて、必要な措置を取り、被害の拡大を防止します。安全が確保でき次第、停止したネットワークやサービスを復旧させます。

事後対応

根本的な原因を突き止め、抜本的な再発防止策を講じます。関係各所へのフォローを実施し、調査報告書をまとめ、必要に応じて情報を開示します。

セキュリティインシデント発生に備えて、セキュリティインシデントを認知した際の対処手順を確認し、対外応答や社内連絡体制を準備しておきます。またデータ消失に備え、データのバックアップ手順と復旧手順を明確にしておきましょう。いざ問題が起きた際に、適切な対処と回復ができるよう、事前に備えることが重要です。

まとめ

サプライチェーン攻撃は、損害賠償に加えて取引先を失う可能性もある脅威です。サプライチェーン攻撃の最終目的は大手企業であり、被害は自社のみに留まりません。自社が攻撃を受けた結果、取引先に損害が発生することが多く、「賠償を求められる」「取引を打ち切られる」などの危険性があります。

サプライチェーン攻撃の踏み台にされた場合、最も恐ろしいことは、攻撃を受けた企業は被害者でありながら「加害者」になってしまう点です。もし、取引先の機密情報が漏えいしてしまった場合、企業の信用力低下や、金銭面の多大な損害は免れません。

今後、さらにサプライチェーン攻撃が進展すると、一定以上のセキュリティレベルを維持していない企業は、取引自体できなくなるケースも発生するでしょう。いまセキュリティ投資を行わなければ、売上の機会損失につながる可能性が高くなります。

セキュリティインシデントが発生する前に、企業を守るにセキュリティ投資を検討し、進展する脅威に対する防御策を準備しましょう。

TD SYNNEXでは、ランサムウェア対策をはじめとする下記のようなセキュリティソリューションを提供しています

1.ランサムウェア対策

ランサムウェアによる被害は年々拡大しており、企業において対策は必要不可欠です。TD SYNNEXは、お客様の課題に沿ったツールをご提案させていただきます。

2.バックアップソリューション

バックアップがなくデータ喪失が起きてしまうと企業の業務継続に深刻な影響がおよびます。

TD SYNNEXは、お客様の課題に沿ったバックアップソリューションの製品選択をサポートさせていただきます。

3.エンドポイントセキュリティ

テレワークの急拡大や攻撃手法の多様化により、企業ネットワークの入り口だけを守るのではなく、エンドポイントセキュリティのニーズが高まっています。エンドポイントセキュリティの製品選択にお悩みのお客様にTD SYNNEXは最適な製品をご提案させていただきます。

詳しくは、「TD SYNNEXのセキュリティソリューション」をご覧ください。

◆TD SYNNEXのセキュリティソリューション

https://www.synnex.co.jp/solution/security/